Authentication

アプリケーションのデータを保護するためには、認証を理解することが重要です。このページでは、認証を実装するために使用するReactとNext.jsの機能について説明します。

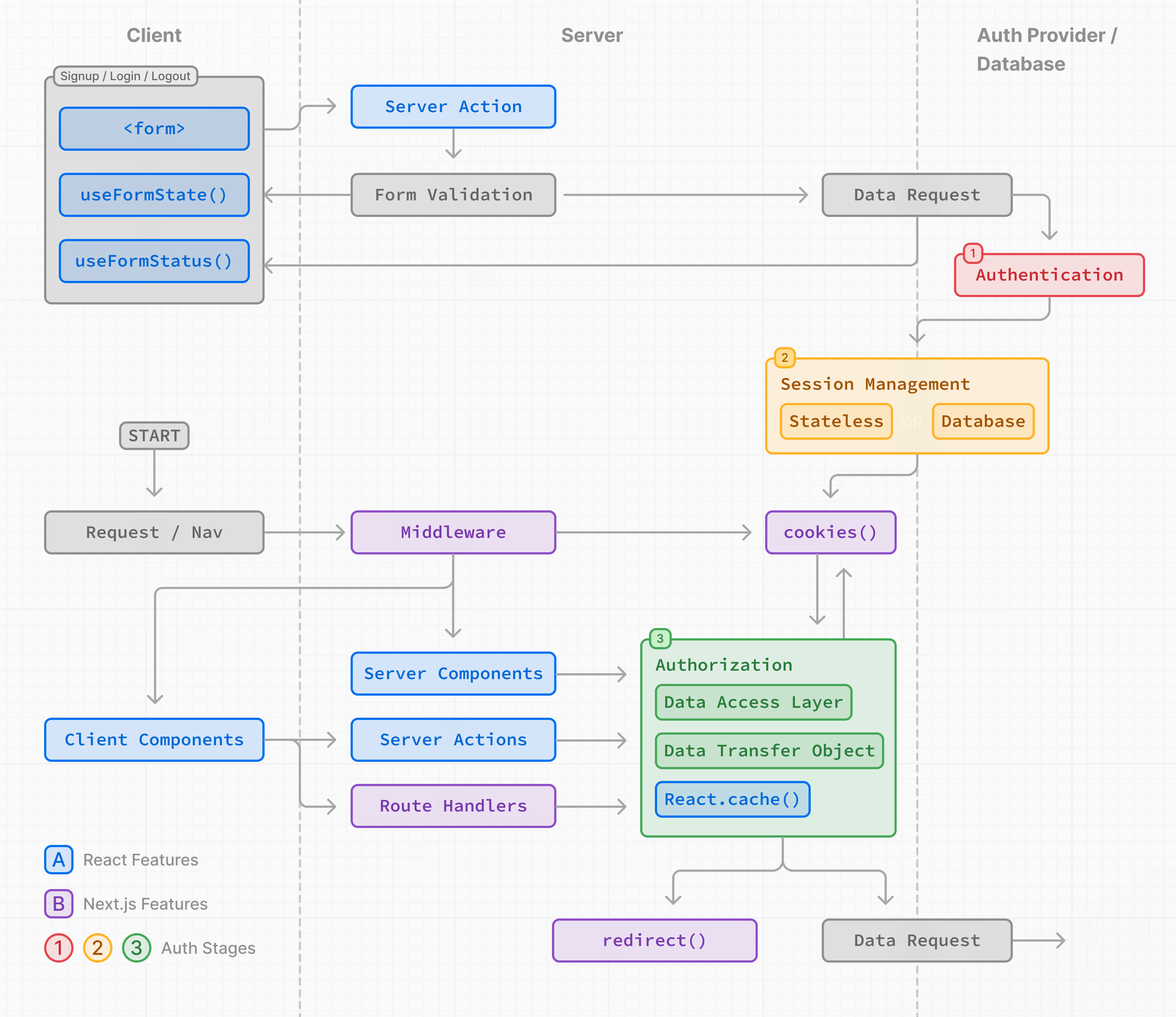

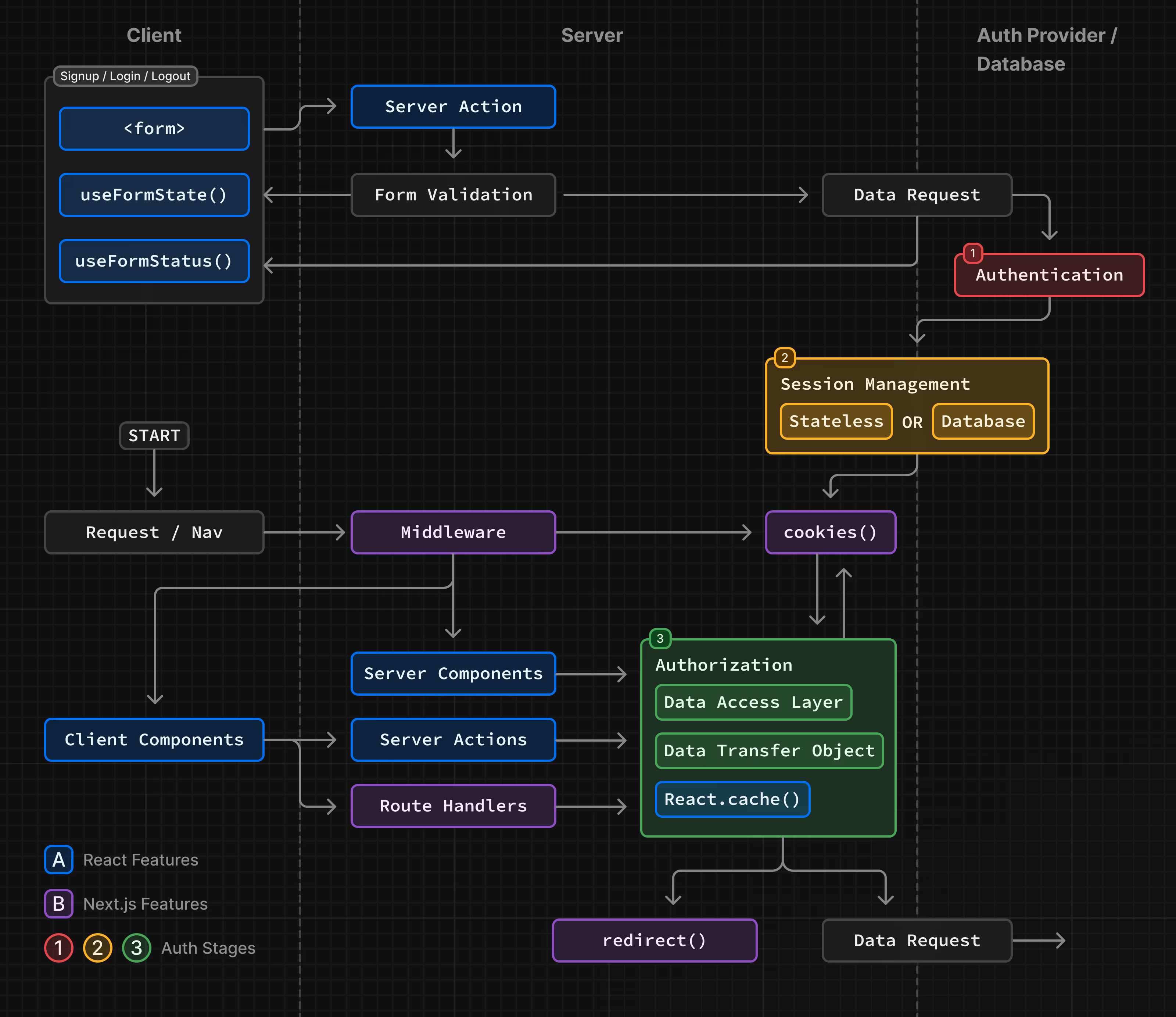

始める前に、プロセスを3つの概念に分解すると役立ちます:

- Authentication: ユーザーが自分が主張する人物であるかどうかを確認します。ユーザーは、ユーザー名とパスワードなど、何かを持っているもので自分の身元を証明する必要があります。

- Session Management: リクエスト間でユーザーの認証状態を追跡します。

- Authorization: ユーザーがアクセスできるルートとデータを決定します。

この図は、ReactとNext.jsの機能を使用した認証フローを示しています:

このページの例では、教育目的で基本的なユーザー名とパスワードの認証を説明します。カスタム認証ソリューションを実装することもできますが、セキュリティとシンプルさを向上させるために、認証ライブラリの使用をお勧めします。これらは、認証、セッション管理、認可のための組み込みソリューションを提供し、ソーシャルログイン、多要素認証、役割ベースのアクセス制御などの追加機能も提供します。Auth Librariesセクションでリストを見つけることができます。

Authentication

サインアップとログイン機能

ReactのServer ActionsとuseActionStateを使用して、ユーザーの資格情報をキャプチャし、フォームフィールドを検証し、認証プロバイダーのAPIまたはデータベースを呼び出すことができます。

Server Actionsは常にサーバー上で実行されるため、認証ロジックを処理するための安全な環境を提供します。

サインアップ/ログイン機能を実装する手順は次のとおりです:

1. ユーザーの資格情報をキャプチャする

ユーザーの資格情報をキャプチャするには、送信時にServer Actionを呼び出すフォームを作成します。たとえば、ユーザーの名前、メールアドレス、パスワードを受け付けるサインアップフォームです:

- TypeScript

- JavaScript

import { signup } from '@/app/actions/auth'

export function SignupForm() {

return (

<form action={signup}>

<div>

<label htmlFor="name">Name</label>

<input id="name" name="name" placeholder="Name" />

</div>

<div>

<label htmlFor="email">Email</label>

<input id="email" name="email" type="email" placeholder="Email" />

</div>

<div>

<label htmlFor="password">Password</label>

<input id="password" name="password" type="password" />

</div>

<button type="submit">Sign Up</button>

</form>

)

}

import { signup } from '@/app/actions/auth'

export function SignupForm() {

return (

<form action={signup}>

<div>

<label htmlFor="name">Name</label>

<input id="name" name="name" placeholder="Name" />

</div>

<div>

<label htmlFor="email">Email</label>

<input id="email" name="email" type="email" placeholder="Email" />

</div>

<div>

<label htmlFor="password">Password</label>

<input id="password" name="password" type="password" />

</div>

<button type="submit">Sign Up</button>

</form>

)

}

- TypeScript

- JavaScript

export async function signup(formData: FormData) {}

export async function signup(formData) {}

2. サーバーでフォームフィールドを検証する

Server Actionを使用して、サーバー上でフォームフィールドを検証します。認証プロバイダーがフォーム検証を提供していない場合は、ZodやYupのようなスキーマ検証ライブラリを使用できます。

Zodを例にとると、適切なエラーメッセージを含むフォームスキーマを定義できます:

- TypeScript

- JavaScript

import { z } from 'zod'

export const SignupFormSchema = z.object({

name: z

.string()

.min(2, { message: 'Name must be at least 2 characters long.' })

.trim(),

email: z.string().email({ message: 'Please enter a valid email.' }).trim(),

password: z

.string()

.min(8, { message: 'Be at least 8 characters long' })

.regex(/[a-zA-Z]/, { message: 'Contain at least one letter.' })

.regex(/[0-9]/, { message: 'Contain at least one number.' })

.regex(/[^a-zA-Z0-9]/, {

message: 'Contain at least one special character.',

})

.trim(),

})

export type FormState =

| {

errors?: {

name?: string[]

email?: string[]

password?: string[]

}

message?: string

}

| undefined

import { z } from 'zod'

export const SignupFormSchema = z.object({

name: z

.string()

.min(2, { message: 'Name must be at least 2 characters long.' })

.trim(),

email: z.string().email({ message: 'Please enter a valid email.' }).trim(),

password: z

.string()

.min(8, { message: 'Be at least 8 characters long' })

.regex(/[a-zA-Z]/, { message: 'Contain at least one letter.' })

.regex(/[0-9]/, { message: 'Contain at least one number.' })

.regex(/[^a-zA-Z0-9]/, {

message: 'Contain at least one special character.',

})

.trim(),

})

フォームフィールドが定義されたスキーマに一致しない場合、認証プロバイダーのAPIやデータベースへの不要な呼び出しを防ぐために、Server Actionで早期にreturnすることができます。

- TypeScript

- JavaScript

import { SignupFormSchema, FormState } from '@/app/lib/definitions'

export async function signup(state: FormState, formData: FormData) {

// フォームフィールドを検証する

const validatedFields = SignupFormSchema.safeParse({

name: formData.get('name'),

email: formData.get('email'),

password: formData.get('password'),

})

// フォームフィールドが無効な場合、早期にreturnする

if (!validatedFields.success) {

return {

errors: validatedFields.error.flatten().fieldErrors,

}

}

// プロバイダーまたはデータベースを呼び出してユーザーを作成する...

}

import { SignupFormSchema } from '@/app/lib/definitions'

export async function signup(state, formData) {

// フォームフィールドを検証する

const validatedFields = SignupFormSchema.safeParse({

name: formData.get('name'),

email: formData.get('email'),

password: formData.get('password'),

})

// フォームフィールドが無効な場合、早期にreturnする

if (!validatedFields.success) {

return {

errors: validatedFields.error.flatten().fieldErrors,

}

}

// プロバイダーまたはデータベースを呼び出してユーザーを作成する...

}

<SignupForm />に戻り、ReactのuseActionStateフックを使用して、フォームが送信されている間に検証エラーを表示できます:

- TypeScript

- JavaScript

highlight={7,15,21,27-36}

'use client'

import { signup } from '@/app/actions/auth'

import { useActionState } from 'react'

export default function SignupForm() {

const [state, action, pending] = useActionState(signup, undefined)

return (

<form action={action}>

<div>

<label htmlFor="name">Name</label>

<input id="name" name="name" placeholder="Name" />

</div>

{state?.errors?.name && <p>{state.errors.name}</p>}

<div>

<label htmlFor="email">Email</label>

<input id="email" name="email" placeholder="Email" />

</div>

{state?.errors?.email && <p>{state.errors.email}</p>}

<div>

<label htmlFor="password">Password</label>

<input id="password" name="password" type="password" />

</div>

{state?.errors?.password && (

<div>

<p>Password must:</p>

<ul>

{state.errors.password.map((error) => (

<li key={error}>- {error}</li>

))}

</ul>

</div>

)}

<button disabled={pending} type="submit">

Sign Up

</button>

</form>

)

}

highlight={7,15,21,27-36}

'use client'

import { signup } from '@/app/actions/auth'

import { useActionState } from 'react'

export default function SignupForm() {

const [state, action, pending] = useActionState(signup, undefined)

return (

<form action={action}>

<div>

<label htmlFor="name">Name</label>

<input id="name" name="name" placeholder="Name" />

</div>

{state?.errors?.name && <p>{state.errors.name}</p>}

<div>

<label htmlFor="email">Email</label>

<input id="email" name="email" placeholder="Email" />

</div>

{state?.errors?.email && <p>{state.errors.email}</p>}

<div>

<label htmlFor="password">Password</label>

<input id="password" name="password" type="password" />

</div>

{state?.errors?.password && (

<div>

<p>Password must:</p>

<ul>

{state.errors.password.map((error) => (

<li key={error}>- {error}</li>

))}

</ul>

</div>

)}

<button disabled={pending} type="submit">

Sign Up

</button>

</form>

)

}

Good to know:

- React 19では、

useFormStatusは、返されるオブジェクトにdata、method、actionなどの追加のキーを含みます。React 19を使用していない場合、pendingキーのみが利用可能です。- データを変更する前に、ユーザーがそのアクションを実行する権限があることを常に確認する必要があります。Authentication and Authorizationを参照してください。

3. ユーザーを作成するか、ユーザーの資格情報を確認する

フォームフィールドを検証した後、認証プロバイダーのAPIまたはデータベースを呼び出して、新しいユーザーアカウントを作成するか、ユーザーが存在するかどうかを確認できます。

前の例から続けて:

- TypeScript

- JavaScript

export async function signup(state: FormState, formData: FormData) {

// 1. フォームフィールドを検証する

// ...

// 2. データベースへの挿入のためのデータを準備する

const { name, email, password } = validatedFields.data

// 例:ユーザーのパスワードを保存する前にハッシュ化する

const hashedPassword = await bcrypt.hash(password, 10)

// 3. データベースにユーザーを挿入するか、Auth LibraryのAPIを呼び出す

const data = await db

.insert(users)

.values({

name,

email,

password: hashedPassword,

})

.returning({ id: users.id })

const user = data[0]

if (!user) {

return {

message: 'An error occurred while creating your account.',

}

}

// TODO:

// 4. ユーザーセッションを作成する

// 5. ユーザーをリダイレクトする

}

export async function signup(state, formData) {

// 1. フォームフィールドを検証する

// ...

// 2. データベースへの挿入のためのデータを準備する

const { name, email, password } = validatedFields.data

// 例:ユーザーのパスワードを保存する前にハッシュ化する

const hashedPassword = await bcrypt.hash(password, 10)

// 3. データベースにユーザーを挿入するか、Library APIを呼び出す

const data = await db

.insert(users)

.values({

name,

email,

password: hashedPassword,

})

.returning({ id: users.id })

const user = data[0]

if (!user) {

return {

message: 'An error occurred while creating your account.',

}

}

// TODO:

// 4. ユーザーセッションを作成する

// 5. ユーザーをリダイレクトする

}

ユーザーアカウントの作成またはユーザー資格情報の確認が成功した後、ユーザーの認証状態を管理するためにセッションを作成できます。セッション管理戦略に応じて、セッションはcookieまたはデータベース、またはその両方に保存できます。Session Managementセクションに進んで詳細を学びましょう。

Tips:

- 上記の例は教育目的で認証ステップを詳細に説明しているため冗長です。独自の安全なソリューションを実装することはすぐに複雑になる可能性があることを強調しています。プロセスを簡素化するためにAuth Libraryの使用を検討してください。

- ユーザーエクスペリエンスを向上させるために、登録フローの早い段階で重複するメールアドレスやユーザー名を確認することを検討してください。たとえば、ユーザーがユーザー名を入力しているときや入力フィールドがフォーカスを失ったときです。これにより、不要なフォーム送信を防ぎ、ユーザーに即時のフィードバックを提供できます。use-debounceなどのライブラリを使用して、これらのチェックの頻度を管理することができます。

Session Management

セッション管理は、ユーザーの認証された状態をリクエスト間で保持することを保証します。セッションまたはトークンの作成、保存、更新、削除を含みます。

セッションには2つのタイプがあります:

- Stateless: セッションデータ(またはトークン)はブラウザのcookieに保存されます。cookieは各リクエストと共に送信され、サーバーでセッションを検証できます。この方法はシンプルですが、正しく実装されないとセキュリティが低くなる可能性があります。

- Database: セッションデータはデータベースに保存され、ユーザーのブラウザには暗号化されたセッションIDのみが送信されます。この方法はより安全ですが、複雑でサーバーリソースを多く使用する可能性があります。

Good to know: どちらの方法も使用できますが、iron-sessionやJoseなどのセッション管理ライブラリを使用することをお勧めします。

Stateless Sessions

ステートレスセッションを作成および管理するには、次の手順を実行する必要があります:

- セッションを署名するために使用される秘密鍵を生成し、環境変数として保存します。

- セッション管理ライブラリを使用してセッションデータを暗号化/復号化するロジックを記述します。

- Next.jsの

cookiesAPIを使用してcookieを管理します。

上記に加えて、ユーザーがアプリケーションに戻ったときにセッションを更新(またはリフレッシュ)し、ユーザーがログアウトしたときにセッションを削除する機能を追加することを検討してください。

Good to know: auth libraryがセッション管理を含んでいるかどうかを確認してください。

1. 秘密鍵の生成

セッションを署名するための秘密鍵を生成する方法はいくつかあります。たとえば、ターミナルでopensslコマンドを使用することを選択できます:

openssl rand -base64 32

このコマンドは、秘密鍵として使用できる32文字のランダムな文字列を生成し、環境変数ファイルに保存します:

SESSION_SECRET=your_secret_key

次に、この鍵をセッション管理ロジックで参照できます:

const secretKey = process.env.SESSION_SECRET

2. セッションの暗号化と復号化

次に、選択したセッション管理ライブラリを使用してセッションを暗号化および復号化できます。前の例から続けて、Jose(Edge Runtimeと互換性があります)とReactのserver-onlyパッケージを使用して、セッション管理ロジックがサーバー上でのみ実行されるようにします。

- TypeScript

- JavaScript

import 'server-only'

import { SignJWT, jwtVerify } from 'jose'

import { SessionPayload } from '@/app/lib/definitions'

const secretKey = process.env.SESSION_SECRET

const encodedKey = new TextEncoder().encode(secretKey)

export async function encrypt(payload: SessionPayload) {

return new SignJWT(payload)

.setProtectedHeader({ alg: 'HS256' })

.setIssuedAt()

.setExpirationTime('7d')

.sign(encodedKey)

}

export async function decrypt(session: string | undefined = '') {

try {

const { payload } = await jwtVerify(session, encodedKey, {

algorithms: ['HS256'],

})

return payload

} catch (error) {

console.log('Failed to verify session')

}

}

import 'server-only'

import { SignJWT, jwtVerify } from 'jose'

const secretKey = process.env.SESSION_SECRET

const encodedKey = new TextEncoder().encode(secretKey)

export async function encrypt(payload) {

return new SignJWT(payload)

.setProtectedHeader({ alg: 'HS256' })

.setIssuedAt()

.setExpirationTime('7d')

.sign(encodedKey)

}

export async function decrypt(session) {

try {

const { payload } = await jwtVerify(session, encodedKey, {

algorithms: ['HS256'],

})

return payload

} catch (error) {

console.log('Failed to verify session')

}

}

Tips:

- ペイロードには、ユーザーIDや役割など、後続のリクエストで使用される最小限の一意のユーザーデータを含める必要があります。電話番号、メールアドレス、クレジットカード情報などの個人を特定できる情報や、パスワードなどの機密データを含めるべきではありません。

3. Cookieの設定(推奨オプション)

セッションをcookieに保存するには、Next.jsのcookies APIを使用します。cookieはサーバー上で設定され、推奨オプションを含める必要があります:

- HttpOnly: クライアント側のJavaScriptがcookieにアクセスするのを防ぎます。

- Secure: httpsを使用してcookieを送信します。

- SameSite: cookieがクロスサイトリクエストで送信できるかどうかを指定します。

- Max-AgeまたはExpires: 一定期間後にcookieを削除します。

- Path: cookieのURLパスを定義します。

これらのオプションの詳細については、MDNを参照してください。

- TypeScript

- JavaScript

import 'server-only'

import { cookies } from 'next/headers'

export async function createSession(userId: string) {

const expiresAt = new Date(Date.now() + 7 * 24 * 60 * 60 * 1000)

const session = await encrypt({ userId, expiresAt })

const cookieStore = await cookies()

cookieStore.set('session', session, {

httpOnly: true,

secure: true,

expires: expiresAt,

sameSite: 'lax',

path: '/',

})

}

import 'server-only'

import { cookies } from 'next/headers'

export async function createSession(userId) {

const expiresAt = new Date(Date.now() + 7 * 24 * 60 * 60 * 1000)

const session = await encrypt({ userId, expiresAt })

const cookieStore = await cookies()

cookieStore.set('session', session, {

httpOnly: true,

secure: true,

expires: expiresAt,

sameSite: 'lax',

path: '/',

})

}

Server Actionに戻り、createSession()関数を呼び出し、redirect() APIを使用してユーザーを適切なページにリダイレクトできます:

- TypeScript

- JavaScript

import { createSession } from '@/app/lib/session'

export async function signup(state: FormState, formData: FormData) {

// 前のステップ:

// 1. フォームフィールドを検証する

// 2. データベースへの挿入のためのデータを準備する

// 3. データベースにユーザーを挿入するか、Library APIを呼び出す

// 現在のステップ:

// 4. ユーザーセッションを作成する

await createSession(user.id)

// 5. ユーザーをリダイレクトする

redirect('/profile')

}

import { createSession } from '@/app/lib/session'

export async function signup(state, formData) {

// 前のステップ:

// 1. フォームフィールドを検証する

// 2. データベースへの挿入のためのデータを準備する

// 3. データベースにユーザーを挿入するか、Library APIを呼び出す

// 現在のステップ:

// 4. ユーザーセッションを作成する

await createSession(user.id)

// 5. ユーザーをリダイレクトする

redirect('/profile')

}

Tips:

- Cookieはサーバー上で設定されるべきです。これにより、クライアント側の改ざんを防ぎます。

- 🎥 視聴: Next.jsを使用したステートレスセッションと認証について詳しく学ぶ → YouTube (11分)。

セッションの更新(またはリフレッシュ)

セッションの有効期限を延長することもできます。これは、ユーザーがアプリケーションに再度アクセスした後にログイン状態を維持するのに役立ちます。たとえば:

- TypeScript

- JavaScript

import 'server-only'

import { cookies } from 'next/headers'

import { decrypt } from '@/app/lib/session'

export async function updateSession() {

const session = (await cookies()).get('session')?.value

const payload = await decrypt(session)

if (!session || !payload) {

return null

}

const expires = new Date(Date.now() + 7 * 24 * 60 * 60 * 1000)

const cookieStore = await cookies()

cookieStore.set('session', session, {

httpOnly: true,

secure: true,

expires: expires,

sameSite: 'lax',

path: '/',

})

}

import 'server-only'

import { cookies } from 'next/headers'

import { decrypt } from '@/app/lib/session'

export async function updateSession() {

const session = (await cookies()).get('session')?.value

const payload = await decrypt(session)

if (!session || !payload) {

return null

}

const expires = new Date(Date.now() + 7 * 24 * 60 * 60 * 1000)(

await cookies()

).set('session', session, {

httpOnly: true,

secure: true,

expires: expires,

sameSite: 'lax',

path: '/',

})

}

Tip: 認証ライブラリがリフレッシュトークンをサポートしているかどうかを確認してください。これにより、ユーザーのセッションを延長することができます。

セッションの削除

セッションを削除するには、cookieを削除します:

- TypeScript

- JavaScript

import 'server-only'

import { cookies } from 'next/headers'

export async function deleteSession() {

const cookieStore = await cookies()

cookieStore.delete('session')

}

import 'server-only'

import { cookies } from 'next/headers'

export async function deleteSession() {

const cookieStore = await cookies()

cookieStore.delete('session')

}

次に、アプリケーションでdeleteSession()関数を再利用できます。たとえば、ログアウト時に:

- TypeScript

- JavaScript

import { cookies } from 'next/headers'

import { deleteSession } from '@/app/lib/session'

export async function logout() {

deleteSession()

redirect('/login')

}

import { cookies } from 'next/headers'

import { deleteSession } from '@/app/lib/session'

export async function logout() {

deleteSession()

redirect('/login')

}

Database Sessions

データベースセッションを作成および管理するには、次の手順を実行する必要があります:

- セッションとデータを保存するためのテーブルをデータベースに作成します(またはAuth Libraryがこれを処理しているかどうかを確認します)。

- セッションを挿入、更新、削除する機能を実装します

- セッションIDをユーザーのブラウザに保存する前に暗号化し、データベースとcookieが同期していることを確認します(これはオプションですが、Middlewareでの楽観的な認証チェックのために推奨されます)。

例:

- TypeScript

- JavaScript

import cookies from 'next/headers'

import { db } from '@/app/lib/db'

import { encrypt } from '@/app/lib/session'

export async function createSession(id: number) {

const expiresAt = new Date(Date.now() + 7 * 24 * 60 * 60 * 1000)

// 1. データベースにセッションを作成する

const data = await db

.insert(sessions)

.values({

userId: id,

expiresAt,

})

// セッションIDを返す

.returning({ id: sessions.id })

const sessionId = data[0].id

// 2. セッションIDを暗号化する

const session = await encrypt({ sessionId, expiresAt })

// 3. 楽観的な認証チェックのためにcookieにセッションを保存する

const cookieStore = await cookies()

cookieStore.set('session', session, {

httpOnly: true,

secure: true,

expires: expiresAt,

sameSite: 'lax',

path: '/',

})

}

import cookies from 'next/headers'

import { db } from '@/app/lib/db'

import { encrypt } from '@/app/lib/session'

export async function createSession(id) {

const expiresAt = new Date(Date.now() + 7 * 24 * 60 * 60 * 1000)

// 1. データベースにセッションを作成する

const data = await db

.insert(sessions)

.values({

userId: id,

expiresAt,

})

// セッションIDを返す

.returning({ id: sessions.id })

const sessionId = data[0].id

// 2. セッションIDを暗号化する

const session = await encrypt({ sessionId, expiresAt })

// 3. 楽観的な認証チェックのためにcookieにセッションを保存する

const cookieStore = await cookies()

cookieStore.set('session', session, {

httpOnly: true,

secure: true,

expires: expiresAt,

sameSite: 'lax',

path: '/',

})

}

Tips:

- データの取得を高速化するために、Vercel Redisのようなデータベースを使用することを検討してください。ただし、セッションデータをプライマリデータベースに保持し、データリクエストを組み合わせてクエリの数を減らすこともできます。

- より高度なユースケースのためにデータベースセッションを使用することを選択するかもしれません。たとえば、ユーザーが最後にログインした時間を追跡したり、アクティブなデバイスの数を追跡したり、ユーザーにすべてのデバイスからログアウトする機能を提供したりすることができます。

セッション管理を実装した後、アプリケーション内でユーザーがアクセスできるものとできることを制御するための認可ロジックを追加する必要があります。Authorizationセクションに進んで詳細を学びましょう。

Authorization

ユーザーが認証され、セッションが作成された後、アプリケーション内でユーザーがアクセスできるものとできることを制御するために認可を実装できます。

認可チェックには2つの主要なタイプがあります:

- Optimistic: cookieに保存されたセッションデータを使用して、ユーザーがルートにアクセスしたりアクションを実行したりする権限があるかどうかを確認します。これらのチェックは、UI要素の表示/非表示や、権限や役割に基づくユーザーのリダイレクトなどの迅速な操作に役立ちます。

- Secure: データベースに保存されたセッションデータを使用して、ユーザーがルートにアクセスしたりアクションを実行したりする権限があるかどうかを確認します。これらのチェックはより安全で、機密データやアクションへのアクセスが必要な操作に使用されます。

どちらの場合も、次のことをお勧めします:

- 認可ロジックを集中化するためのData Access Layerを作成する

- 必要なデータのみを返すためにData Transfer Objects (DTO)を使用する

- 楽観的なチェックを行うためにMiddlewareをオプションで使用する。

楽観的なチェックを行うMiddleware(オプション)

Middlewareを使用して、権限に基づいてユーザーをリダイレクトする場合があります:

- 楽観的なチェックを行うため。Middlewareはすべてのルートで実行されるため、リダイレクトロジックを集中化し、許可されていないユーザーを事前にフィルタリングするのに適しています。

- ユーザー間でデータを共有する静的ルートを保護するため(例:ペイウォールの背後にあるコンテンツ)。

ただし、Middlewareはすべてのルートで実行され、prefetchedルートも含まれるため、パフォーマンスの問題を防ぐために、cookieからセッションを読み取るだけにする(楽観的なチェック)ことが重要です。データベースチェックを避けることが重要です。

例:

- TypeScript

- JavaScript

import { NextRequest, NextResponse } from 'next/server'

import { decrypt } from '@/app/lib/session'

import { cookies } from 'next/headers'

// 1. 保護されたルートと公開ルートを指定する

const protectedRoutes = ['/dashboard']

const publicRoutes = ['/login', '/signup', '/']

export default async function middleware(req: NextRequest) {

// 2. 現在のルートが保護されているか公開されているかを確認する

const path = req.nextUrl.pathname

const isProtectedRoute = protectedRoutes.includes(path)

const isPublicRoute = publicRoutes.includes(path)

// 3. cookieからセッションを復号化する

const cookie = (await cookies()).get('session')?.value

const session = await decrypt(cookie)

// 4. ユーザーが認証されていない場合、/loginにリダイレクトする

if (isProtectedRoute && !session?.userId) {

return NextResponse.redirect(new URL('/login', req.nextUrl))

}

// 5. ユーザーが認証されている場合、/dashboardにリダイレクトする

if (

isPublicRoute &&

session?.userId &&

!req.nextUrl.pathname.startsWith('/dashboard')

) {

return NextResponse.redirect(new URL('/dashboard', req.nextUrl))

}

return NextResponse.next()

}

// Middlewareが実行されないルート

export const config = {

matcher: ['/((?!api|_next/static|_next/image|.*\\.png$).*)'],

}

import { NextResponse } from 'next/server'

import { decrypt } from '@/app/lib/session'

import { cookies } from 'next/headers'

// 1. 保護されたルートと公開ルートを指定する

const protectedRoutes = ['/dashboard']

const publicRoutes = ['/login', '/signup', '/']

export default async function middleware(req) {

// 2. 現在のルートが保護されているか公開されているかを確認する

const path = req.nextUrl.pathname

const isProtectedRoute = protectedRoutes.includes(path)

const isPublicRoute = publicRoutes.includes(path)

// 3. cookieからセッションを復号化する

const cookie = (await cookies()).get('session')?.value

const session = await decrypt(cookie)

// 5. ユーザーが認証されていない場合、/loginにリダイレクトする

if (isProtectedRoute && !session?.userId) {

return NextResponse.redirect(new URL('/login', req.nextUrl))

}

// 6. ユーザーが認証されている場合、/dashboardにリダイレクトする

if (

isPublicRoute &&

session?.userId &&

!req.nextUrl.pathname.startsWith('/dashboard')

) {

return NextResponse.redirect(new URL('/dashboard', req.nextUrl))

}

return NextResponse.next()

}

// Middlewareが実行されないルート

export const config = {

matcher: ['/((?!api|_next/static|_next/image|.*\\.png$).*)'],

}

Middlewareは初期チェックに役立ちますが、データを保護するための唯一の防御手段として使用すべきではありません。セキュリティチェックの大部分は、データソースにできるだけ近い場所で実行する必要があります。詳細については、Data Access Layerを参照してください。

Tips:

- Middlewareでは、

req.cookies.get('session').valueを使用してcookieを読み取ることもできます。- MiddlewareはEdge Runtimeを使用します。認証ライブラリとセッション管理ライブラリが互換性があるかどうかを確認してください。

- Middlewareの

matcherプロパティを使用して、Middlewareが実行されるルートを指定できます。ただし、認証のためには、Middlewareがすべてのルートで実行されることをお勧めします。

Data Access Layer (DAL)の作成

データリクエストと認可ロジックを集中化するためにDALを作成することをお勧めします。

DALには、アプリケーションと対話する際にユーザーのセッションを検証する関数を含める必要があります。少なくとも、関数はセッションが有効かどうかを確認し、ユーザー情報を返すか、リダイレクトする必要があります。

たとえば、DAL用の別のファイルを作成し、verifySession()関数を含めます。次に、Reactのcache APIを使用して、Reactのレンダーパス中に関数の戻り値をメモ化します:

- TypeScript

- JavaScript

import 'server-only'

import { cookies } from 'next/headers'

import { decrypt } from '@/app/lib/session'

export const verifySession = cache(async () => {

const cookie = (await cookies()).get('session')?.value

const session = await decrypt(cookie)

if (!session?.userId) {

redirect('/login')

}

return { isAuth: true, userId: session.userId }

})

import 'server-only'

import { cookies } from 'next/headers'

import { decrypt } from '@/app/lib/session'

export const verifySession = cache(async () => {

const cookie = (await cookies()).get('session')?.value

const session = await decrypt(cookie)

if (!session.userId) {

redirect('/login')

}

return { isAuth: true, userId: session.userId }

})

次に、データリクエスト、Server Actions、Route HandlersでverifySession()関数を呼び出すことができます:

- TypeScript

- JavaScript

export const getUser = cache(async () => {

const session = await verifySession()

if (!session) return null

try {

const data = await db.query.users.findMany({

where: eq(users.id, session.userId),

// 必要なカラムのみを明示的に返す

columns: {

id: true,

name: true,

email: true,

},

})

const user = data[0]

return user

} catch (error) {

console.log('Failed to fetch user')

return null

}

})

export const getUser = cache(async () => {

const session = await verifySession()

if (!session) return null

try {

const data = await db.query.users.findMany({

where: eq(users.id, session.userId),

// 必要なカラムのみを明示的に返す

columns: {

id: true,

name: true,

email: true,

},

})

const user = data[0]

return user

} catch (error) {

console.log('Failed to fetch user')

return null

}

})

Tip:

- DALはリクエスト時にデータを保護するために使用できます。ただし、ユーザー間でデータを共有する静的ルートの場合、データはビルド時にフェッチされ、リクエスト時にはフェッチされません。Middlewareを使用して静的ルートを保護します。

- セキュアなチェックのために、セッションIDをデータベースと比較してセッションが有効かどうかを確認できます。Reactのcache関数を使用して、レンダーパス中にデータベースへの不要な重複リクエストを回避します。

- 関連するデータリクエストをJavaScriptクラスに統合し、メソッドを実行する前に

verifySession()を実行することを検討するかもしれません。

Data Transfer Objects (DTO)の使用

データを取得する際には、アプリケーションで使用される必要なデータのみを返し、オブジェクト全体を返さないことをお勧めします。たとえば、ユーザーデータをフェッチする場合、ユーザーのIDと名前のみを返し、パスワードや電話番号などを含むユーザーオブジェクト全体を返さないかもしれません。

ただし、返されるデータ構造を制御できない場合や、チームで作業している場合で、クライアントに全体のオブジェクトが渡されるのを避けたい場合は、クライアントに公開しても安全なフィールドを指定するなどの戦略を使用できます。

- TypeScript

- JavaScript

import 'server-only'

import { getUser } from '@/app/lib/dal'

function canSeeUsername(viewer: User) {

return true

}

function canSeePhoneNumber(viewer: User, team: string) {

return viewer.isAdmin || team === viewer.team

}

export async function getProfileDTO(slug: string) {

const data = await db.query.users.findMany({

where: eq(users.slug, slug),

// 特定のカラムをここで返す

})

const user = data[0]

const currentUser = await getUser(user.id)

// または、クエリに特化したものをここで返す

return {

username: canSeeUsername(currentUser) ? user.username : null,

phonenumber: canSeePhoneNumber(currentUser, user.team)

? user.phonenumber

: null,

}

}

import 'server-only'

import { getUser } from '@/app/lib/dal'

function canSeeUsername(viewer) {

return true

}

function canSeePhoneNumber(viewer, team) {

return viewer.isAdmin || team === viewer.team

}

export async function getProfileDTO(slug) {

const data = await db.query.users.findMany({

where: eq(users.slug, slug),

// 特定のカラムをここで返す

})

const user = data[0]

const currentUser = await getUser(user.id)

// または、クエリに特化したものをここで返す

return {

username: canSeeUsername(currentUser) ? user.username : null,

phonenumber: canSeePhoneNumber(currentUser, user.team)

? user.phonenumber

: null,

}

}

データリクエストと認可ロジックをDALに集中化し、DTOを使用することで、すべてのデータリクエストが安全で一貫性があることを保証し、アプリケーションがスケールするにつれて、メンテナンス、監査、デバッグが容易になります。

Good to know:

- DTOを定義する方法はいくつかあります。

toJSON()を使用する方法、上記の例のように個別の関数を使用する方法、またはJSクラスを使用する方法です。これらはJavaScriptのパターンであり、ReactやNext.jsの機能ではないため、アプリケーションに最適なパターンを見つけるために調査することをお勧めします。- Security in Next.js articleでセキュリティのベストプラクティスについて詳しく学びましょう。

Server Components

Server Componentsでの認証チェックは、役割ベースのアクセスに役立ちます。たとえば、ユーザーの役割に基づいてコンポーネントを条件付きでレンダリングする場合:

- TypeScript

- JavaScript

import { verifySession } from '@/app/lib/dal'

export default function Dashboard() {

const session = await verifySession()

const userRole = session?.user?.role // 'role'がセッションオブジェクトの一部であると仮定

if (userRole === 'admin') {

return <AdminDashboard />

} else if (userRole === 'user') {

return <UserDashboard />

} else {

redirect('/login')

}

}

import { verifySession } from '@/app/lib/dal'

export default function Dashboard() {

const session = await verifySession()

const userRole = session.role // 'role'がセッションオブジェクトの一部であると仮定

if (userRole === 'admin') {

return <AdminDashboard />

} else if (userRole === 'user') {

return <UserDashboard />

} else {

redirect('/login')

}

}

この例では、DALのverifySession()関数を使用して、'admin'、'user'、および未承認の役割をチェックします。このパターンは、各ユーザーが自分の役割に適したコンポーネントと対話することを保証します。

レイアウトと認証チェック

Partial Renderingのため、Layoutsでチェックを行う際には注意が必要です。これらはナビゲーション時に再レンダリングされないため、ユーザーセッションはすべてのルート変更時にチェックされません。

代わりに、データソースや条件付きでレンダリングされるコンポーネントに近い場所でチェックを行うべきです。

たとえば、ユーザーデータをフェッチし、ナビゲーションでユーザー画像を表示する共有レイアウトを考えてみましょう。レイアウトで認証チェックを行う代わりに、レイアウトでユーザーデータ(getUser())をフェッチし、DALで認証チェックを行うべきです。

これにより、アプリケーション内でgetUser()が呼び出される場所で認証チェックが実行され、開発者がデータにアクセスするためにユーザーが認可されていることを確認するのを忘れることを防ぎます。

- TypeScript

- JavaScript

export default async function Layout({

children,

}: {

children: React.ReactNode;

}) {

const user = await getUser();

return (

// ...

)

}

export default async function Layout({ children }) {

const user = await getUser();

return (

// ...

)

}

- TypeScript

- JavaScript

export const getUser = cache(async () => {

const session = await verifySession()

if (!session) return null

// セッションからユーザーIDを取得し、データをフェッチする

})

export const getUser = cache(async () => {

const session = await verifySession()

if (!session) return null

// セッションからユーザーIDを取得し、データをフェッチする

})

Good to know:

- SPAで一般的なパターンは、ユーザーが認可されていない場合にレイアウトやトップレベルコンポーネントで

return nullを返すことです。このパターンは推奨されません。Next.jsアプリケーションには複数のエントリーポイントがあり、これによりネストされたルートセグメントやServer Actionsへのアクセスが防止されないためです。

Server Actions

Server Actionsを公開APIエンドポイントと同じセキュリティ考慮事項で扱い、ユーザーがミューテーションを実行する権限があるかどうかを確認します。

以下の例では、アクションを進める前にユーザーの役割を確認します:

- TypeScript

- JavaScript

'use server'

import { verifySession } from '@/app/lib/dal'

export async function serverAction(formData: FormData) {

const session = await verifySession()

const userRole = session?.user?.role

// ユーザーがアクションを実行する権限がない場合、早期にreturnする

if (userRole !== 'admin') {

return null

}

// 認可されたユーザーのためにアクションを進める

}

'use server'

import { verifySession } from '@/app/lib/dal'

export async function serverAction() {

const session = await verifySession()

const userRole = session.user.role

// ユーザーがアクションを実行する権限がない場合、早期にreturnする

if (userRole !== 'admin') {

return null

}

// 認可されたユーザーのためにアクションを進める

}

Route Handlers

Route Handlersを公開APIエンドポイントと同じセキュリティ考慮事項で扱い、ユーザーがRoute Handlerにアクセスする権限があるかどうかを確認します。

例:

- TypeScript

- JavaScript

import { verifySession } from '@/app/lib/dal'

export async function GET() {

// ユーザー認証と役割の確認

const session = await verifySession()

// ユーザーが認証されているか確認

if (!session) {

// ユーザーが認証されていない

return new Response(null, { status: 401 })

}

// ユーザーが'admin'役割を持っているか確認

if (session.user.role !== 'admin') {

// ユーザーは認証されているが、適切な権限を持っていない

return new Response(null, { status: 403 })

}

// 認可されたユーザーのために続行

}

import { verifySession } from '@/app/lib/dal'

export async function GET() {

// ユーザー認証と役割の確認

const session = await verifySession()

// ユーザーが認証されているか確認

if (!session) {

// ユーザーが認証されていない

return new Response(null, { status: 401 })

}

// ユーザーが'admin'役割を持っているか確認

if (session.user.role !== 'admin') {

// ユーザーは認証されているが、適切な権限を持っていない

return new Response(null, { status: 403 })

}

// 認可されたユーザーのために続行

}

上記の例は、2段階のセキュリティチェックを備えたRoute Handlerを示しています。最初にアクティブなセッションを確認し、次にログインしているユーザーが'admin'であるかどうかを確認します。

Context Providers

認証のためのコンテキストプロバイダーの使用は、interleavingのおかげで機能します。ただし、ReactのcontextはServer Componentsではサポートされていないため、Client Componentsにのみ適用されます。

これは機能しますが、子Server Componentsは最初にサーバー上でレンダリングされ、コンテキストプロバイダーのセッションデータにアクセスできません:

- TypeScript

import { ContextProvider } from 'auth-lib'

export default function RootLayout({ children }) {

return (

<html lang="en">

<body>

<ContextProvider>{children}</ContextProvider>

</body>

</html>

)

}

"use client";

import { useSession } from "auth-lib";

export default function Profile() {

const { userId } = useSession();

const { data } = useSWR(`/api/user/${userId}`, fetcher)

return (

// ...

);

}

"use client";

import { useSession } from "auth-lib";

export default function Profile() {

const { userId } = useSession();

const { data } = useSWR(`/api/user/${userId}`, fetcher)

return (

// ...

);

}

クライアントコンポーネントでセッションデータが必要な場合(例:クライアントサイドのデータフェッチ)、ReactのtaintUniqueValue APIを使用して、クライアントに機密セッションデータが公開されないようにします。

Resources

Next.jsでの認証について学んだ今、セキュアな認証とセッション管理を実装するのに役立つNext.js互換のライブラリとリソースを紹介します:

Auth Libraries

Session Management Libraries

Further Reading

認証とセキュリティについてさらに学ぶために、次のリソースをチェックしてください: